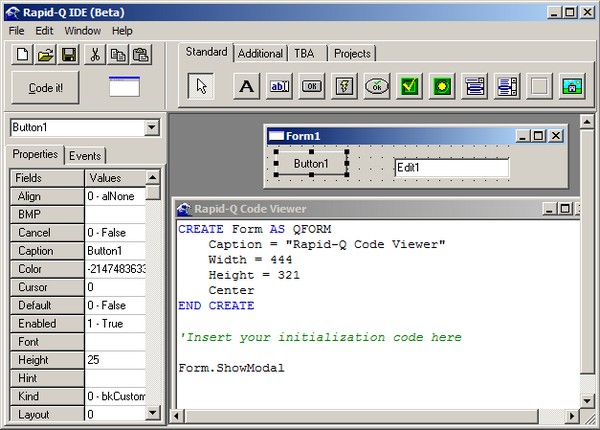

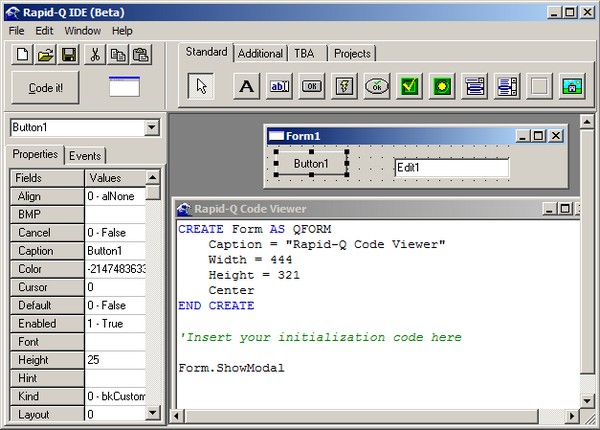

Je suis retourné hier sur le forum rapidq-france.org. C'était l'époque où j'ai commencé la programmation, en 2005. Je ne connaissais n'avais pas de méthode ce qui limitait la taille des projets, mais je cherchais, et me débrouillais. RapidQ me permettait de développer très rapidement des applications fenêtrées. Il y a des milliers d'exemples sur Internet : des jeux on 3D utilisant directx on été développés avec ce langage. La communauté a été très importante. Car il fonctionne sans DLL, ce qui le rend beaucoup plus simple à diffuser que le VisualBasic, qui fonctionne avec un tas de bibliothèques dont on ne possède jamais la bonne version...

RapidQ est né un peu avant 2000. Créé par William Yu, il a su conquérir beaucoup de monde par sa simplicité. Mais voilà qu'un jour son créateur a annoncé la fin du développement. RapidQ est gratuit, mais en aucun cas libre. William Yu a déjà publié un compilateur sous licence GNU, mais il a refusé de le faire pour RapidQ.

Quelques semaines plus tard, William Yu a publié une lettre sur sa liste de diffusion, où il expliquait son choix. William était confronté à un dilemme : vendre son travail à RealBASIC et se faire embaucher, ou continuer à distribuer RapidQ : "The facts are, I could have made more money working at McDonalds than the time spent on Rapid-Q and what Geoff has offered me to stop working on it", déclarait-il dans sa lettre d'Octobre 2000.

Il s'en est suivit une discussion assez mouvementée sur la liste. Certain en ont voulu à Geoff, le directeur général de RealBASIC, car il était très présent sur la liste de diffusion pour parler de sa société. Cela a été vu comme de la publicité gratuite. Certain on dit aussi que Geoff avait tout intérêt à faire disparaitre le langage, et son développeur avec. Lorsque l'on compare ces deux langages, ils se ressemblent en tout point. Il est même possible de créer des fenêtres avec l'éditeur de RapidQ et de compiler le code sans aucune modification sous RealBASIC (Real Studio).

C'était il y a 11 ans, la liberté de diffusion n'était pas encore un argument commercial pour les entreprises, et elle n'avait pas encore cette puissance chez les développeurs. Les amateurs de RapidQ diront que son rachat est une catastrophe car ils pensaient que RapidQ allait devenir un très grand langage. Mais avec un peu de recul, on se rend compte que la version de 2000 n'est pas buggée et qu'elle est toujours compatible avec les dernières version de Windows (et de Linux, puisqu'il existe des versions multiplateforme). Encore une fois, la puissance de ce langage réside dans sa simplicité : il est possible de faire appel très simplement à des DLL, ce qui rend ses possiblités presques infinies.

Biensûr, j'aurais aimé qu'il en soit autrement, que le langage soit publié en GNU. Mais l'informatique n'est-elle pas un secteur où l'on peut devenir célèbre ? Où son tallent (car c'est bien de cela qu'il s'agit pour William Yu) peut être reconnu, et permettre de s'élever socialement ?

Finalement, William Yu a gagné le respect de milliers de développeurs, et a trouvé un emploi dans une société implantée dans 7 pays. Une belle carrière dans l'informatique, non ?

Rédigé par Amaury Graillat -

2 commentaires

Classé dans : Geek, Coding

Mots clés : aucun